Como parte del monitoreo continuo realizado por el equipo de respuesta ante incidentes de seguridad de ETEK – ETEK CSIRT, les informamos que se confirmó la aparición de una nueva campaña de Ransomware denominada Petya, la cual aprovecha la misma vulnerabilidad explotada por el Ransomware WannaCry (MS17-010 “Eternal Blue”). A continuación, se presenta la información más relevante que debe conocerse al respecto:

Generalidades:

El Malware utilizado infecta las máquinas usando la vulnerabilidad MS17-010 Eternal Blue SMBV1.0.

Requiere privilegios de administración para ejecutarse. Si se ejecuta sobre dispositivos que no tienen conexión de usuario administrador, solicita las credenciales de administrador para su ejecución (ventana User Access Control).

Una vez se ejecuta cifra el registro maestro de arranque (MBR). Para eso requiere de reinicio del dispositivo. El cifrado de esta porción del sistema lo hace más dañino que WannaCry.

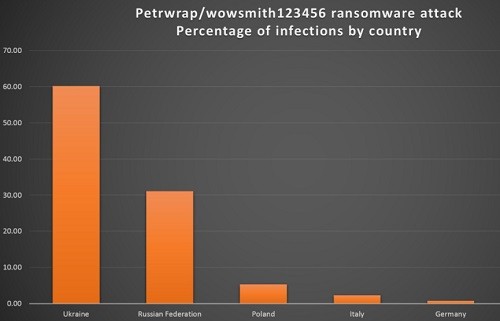

En el momento de la generación del comunicado se presenta el siguiente panorama de infección:

Las empresas afectadas inicialmente pertenecen al sector bancario, telecomunicaciones y energético.

Fecha inicial de aparición:

Junio 27 de 2017: Variante de la referencia

Abril de 2016: Primera variante

Vector de acceso:

Explotación protocolo SMBv1 expuesto en redes públicas.

Uso de exploit EternalBlue divulgado el 24 de abril por el grupo Shadow Brokers.

Ejecución accidental o intencional en dispositivos.

Síntomas:

Cifrado del registro maestro de arranque del dispositivo (MBR). Esto evita el acceso al sistema operativo y a los archivos sin importar si se intenta iniciar el dispositivo en modo de recuperación o prueba de fallos.

Creación de una tarea programada para reiniciar el dispositivo.

Recomendaciones:

Las recomendaciones son muy similares a las dadas para el manejo de la amenaza WannaCry.

Aplicación del parche de seguridad de Microsoft KB 4013389.

McAfee liberó un extra DAT para garantizar la protección ante esta amenaza. La información adicional la pueden encontrar en el enlacehttps://kc.mcafee.com/corporate/index?page=content&id=KB89540

Bloquear conexiones a redes Tor a nivel de Firewall perimetral.

Crear las siguientes firmas de IPS en modo bloqueo:

1:41978 Microsoft Windows SMB remote execution attempt

1:41984 Microsoft Windows SMBv1 identical MID and FID type confusion attempt

Identificar reglas de firewall que habiliten el Puerto 445/tcp no controladas (tráfico any-any). Monitorear aquellas reglas con acceso controlado (no any-any).

Realizar un escaneo de vulnerabilidades para detectar la vulnerabilidad MS17-010 “Eternal Blue”.

Monitorear los indicadores de compromiso[1] asociados al evento.

Mantener una línea base de servicios comúnmente usados por estaciones de trabajo y servidores, y realizar comparaciones periódicas.

Monitorear la creación de tareas programadas en el sistema operativo.

Desactivar la característica SMB del sistema operativo:

Los siguientes comandos de PowerShell pueden ser de utilidad:

Para deshabilitar SMBv1, ejecute el siguiente cmdlet:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Para deshabilitar SMBv2 y SMBv3, ejecute el siguiente cmdlet:

Set-ItemProperty-Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2-tipo DWORD-valor 0 - Force

Para remover SMB ejecute el siguiente cmdlet:

Remove-WindowsFeature -name FS-SMB1

Para desactivar el cliente SMB:

Disable-WindowsOptionalFeature -Online - FeatureName SMBProtocol

Los siguientes Scripts pueden ser de utilidad para validar la presencia de la vulnerabilidad en el protocolo SMB la cual es explotada por el malware:

https://nmap.org/nsedoc/scripts/smb-double-pulsar-backdoor.html

https://github.com/RiskSense-Ops/MS17-010/blob/master/scanners/smb_ms17_010.py

Indicadores de compromiso[2]

A continuación, se incluyen aquellos indicadores que muestran la posible afectación de un sistema a causa de Petya:

|

Información |

Tipo |

Fecha reporte |

|

71b6a493388e7d0b40c83ce903bc6b04 |

MD5 |

27/06/2017 |

|

34f917aaba5684fbe56d3c57d48ef2a1aa7cf06d |

SHA-1 |

27/06/2017 |

|

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745 |

SHA-256 |

27/06/2017 |

|

dllhost.dat |

File |

27/06/2017 |

|

schtasks |

File |

27/06/2017 |

|

wevtutil.exe |

File |

27/06/2017 |

|

fsutil.exe |

File |

27/06/2017 |

|

petwrap.exe |

File |

27/06/2017 |

Referencias:

https://kc.mcafee.com/corporate/index?page=content&id=KB89540