Bitdefender ha identificado una nueva campaña masiva de ransomware que se desarrolla en todo el mundo, actualmente. La información preliminar indica que la muestra del malware responsable de las infecciones es un clon casi idéntico al de la familia GoldenEye ransomware, variante evolucionada de Petya.

En Europa, varias compañías han confirmado hasta ahora haber sido víctimas del ransomware de GoldenEye/Petya: el sistema de monitoreo de radiación de Chernobyl, el bufete de abogados DLA Piper, la compañía farmacéutica Merck, varios bancos, un aeropuerto, el metro de Kiev, la empresa danesa de transporte y energía Maersk, anunciante británico WPP y la empresa rusa de la industria petrolera Rosnoft.

Si bien aún no existe información sobre el vector de propagación, las investigaciones apuntan a que se trataría de un componente tipo gusano, que permite la infección sin intervención del usuario.

No obstante, los recientes hallazgos informan que el ransomware en cuestión, tiene de Petya la parte de encriptación y de GoldenEye la posibilidad de ejecución a través de contenido habilitado en Excel. Además, los expertos han añadido la posibilidad de contagio de SMB v1 de una computadora a otra, a través de la vulnerabilidad de WannaCry.

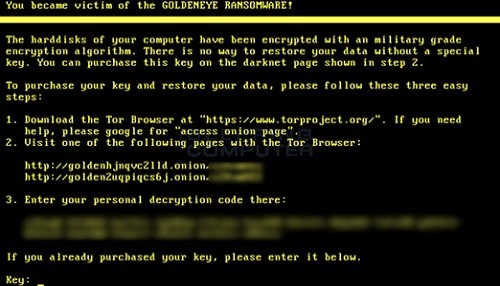

A diferencia de la mayoría de los otros ransomware, la nueva versión de GoldenEye presenta dos niveles de encriptación: una que cifra de forma individual los ficheros de destino en el ordenador de la víctima, y otra en las estructuras NTFS. La gran consecuencia es que los ordenadores afectados no pueden arrancar su sistema operativo tipo Live SO (CD o USB) para recuperar los ficheros (información almacenada), ni las muestras del ransomware.

Una vez finalizado el proceso de encriptación, el ransomware realiza una rutina especializada en la que fuerza al ordenador un reinicio que lo deja fuera de uso hasta que no se pague el rescate de 300 USD. Por otro lado, el creciente número de compañías afectadas evidencia que el verdadero objetivo del ataque podría no haber sido la generación de ganancias financieras, sino más bien la destrucción de datos.

Jocelyn Otero, directora de marketing para Latinoamérica de Bitdefender, aconseja que ante una posible infección a los usuarios y empresas, no deben pagar el rescate bajo ninguna circunstancia, ya que de todos modos perderán sus datos y contribuirán a que se siga financiando el desarrollo de nuevos programas maliciosos.

La elección de un proveedor de servicios de correo electrónico regular con el fin de recibir las confirmaciones de pago fue una de las fallas clave en términos de negocio por parte de los atacantes. Así como la falta de automatización en el proceso de recuperación de pagos y contraseñas que hace realmente difícil que el atacante complete el circuito y cumpla con sus amenazas, comenta Otero.

En ese sentido, Bitdefender detecta y bloquea las muestras conocidas hasta el momento, del ransomware con la reciente variante de GoldenEye/Petya. Cabe resaltar que, si el usuario mantiene activa una solución de seguridad Bitdefender para consumidores o empresas, sus equipos no están en peligro y sus sistemas no se verán afectados, quedando a salvo de la nueva amenaza.